แฮกเกอร์ของรัฐบาลรัสเซียโจมตีโครงสร้างพื้นฐานระดับชาติที่สำคัญในสหราชอาณาจักรและสหรัฐอเมริกา

Published on April 17, 2018

ในการแจ้งเตือนที่ออกโดยศูนย์ความมั่นคงแห่งชาติของอังกฤษ (NCSC) , FBI และกระทรวงความมั่นคงภายในประเทศสหรัฐฯ (DHS) ให้ข้อมูลเกี่ยวกับการโจมตีเจาะช่องโหว่ของอุปกรณ์ Router, Switch, Firewall ที่รัสเซียได้ให้การสนับสนุน และมีรายงานถึงเทคนิค กลยุทธ์ ที่ใช้ในการโจมตีครั้งนี้

ทั้งนี้ในรายงานยังระบุว่าในปี 2015 รัฐบาลสหรัฐฯได้ตรวจพบการโจมตีที่สนับสนุนโดยรัสเซีย ที่เน้นเป้าหมายหลักๆดังนี้

-

โจมตีผ่าน Protocol รุ่นเก่า และการรักษาความปลอดภัยที่ไม่มีการดูแล

-

การโจมตี router เพื่อที่จะควบคุม Traffic ต่างๆ

-

การเจาะอุปกรญ์ network ต่างๆ โดยอุปกรณ์ network มักเป็นเป้าหมายที่ง่าย และไม่มีการรักษาความปลอดภัย

ทั้งนี้เมื่ออุปกรณ์เหล่านี้ถูกเจาะได้สำเร็จแล้ว ผู้ใช้งานก็มักจะไม่รู้ตัว และไม่มีการเปลี่ยนอุปกรณ์เหล่านี้ออกจากเครือข่ายด้วย โดยทาง US-CERT ได้เตือนให้เฝ้าระวัง Protocol และเครื่องมือต่างๆ ดังต่อไปนี้เป็นพิเศษ

-

-

Telnet

-

SNMP

-

TFTP

-

SMI

-

SIET

-

GRE Tunneling

-

แนวทางแก้ไขปัญหา ทาง US-CERT ได้ระบุเอาไว้ดังนี้

-

-

ไม่อนุญาตโปรโตคอลที่ไม่มีการเข้ารหัส เช่น Telnet เข้าสู่องค์กรจากอินเทอร์เน็ต การจัดการจากภายนอกองค์กรควรทำผ่าน VPN Private (VPN) ที่เข้ารหัสซึ่งทั้งสองส่วนมีการรับรองความถูกต้องร่วมกัน

-

ไม่อนุญาตให้อินเทอร์เน็ตเข้าถึงอินเทอร์เฟซการจัดการของอุปกรณ์เครือข่ายใดก็ได้ แนวทางปฏิบัติที่ดีที่สุดคือการบล็อกการเข้าถึงอินเทอร์เฟซสำหรับการจัดการอุปกรณ์และการ จำกัด การจัดการอุปกรณ์ให้กับโฮสต์ภายในที่เชื่อถือได้หรือที่อนุญาตพิเศษภายในหรือ LAN ถ้าการเข้าถึงอินเทอร์เฟซการจัดการไม่สามารถถูก จำกัด ให้อยู่ในเครือข่ายภายในที่เชื่อถือได้ ให้จำกัด การเข้าถึงการจัดการจากระยะไกลผ่าน VPN ที่เข้ารหัสลับซึ่งทั้งสองส่วนมีการรับรองความถูกต้องร่วมกัน แยกรายชื่อเครือข่ายหรือโฮสต์จากที่อนุญาตการเชื่อมต่อ VPN และปฏิเสธผู้อื่นทั้งหมด

-

ปิดใช้งานโปรโตคอลที่ไม่มีการเข้ารหัสที่สืบทอดมาเช่น Telnet และ SNMPv1 หรือ v2c ถ้าเป็นไปได้ให้ใช้โปรโตคอลเข้ารหัสที่ทันสมัยเช่น SSH และ SNMPv3 รักษาความปลอดภัยของโปรโตคอลที่เข้ารหัสโดยยึดหลักปฏิบัติด้านความปลอดภัยที่ดีที่สุดในปัจจุบัน DHS ขอแนะนำให้เจ้าของและผู้ดำเนินการเลิกใช้และแทนที่อุปกรณ์เดิมที่ไม่สามารถกำหนดค่าให้ใช้ SNMP V3 ได้

-

เปลี่ยนรหัสผ่านเริ่มต้นทันทีและบังคับใช้นโยบายรหัสผ่านที่รัดกุม อย่าใช้รหัสผ่านเดิมซ้ำในอุปกรณ์หลายเครื่อง อุปกรณ์แต่ละเครื่องควรมีรหัสผ่านเฉพาะ ในกรณีที่เป็นไปได้ให้หลีกเลี่ยงการตรวจสอบสิทธิ์ที่ใช้รหัสผ่านแบบเดิมและใช้การตรวจสอบสิทธิ์แบบสองปัจจัยโดยใช้คีย์สาธารณะ

-

ที่มา : https://www.us-cert.gov/ncas/alerts/TA18-106A

AVESTA CO., LTD.เรามีทีมงานขาย และ สนับสนุนทางเทคนิค ที่พร้อมดูแลท่าน และ ให้บริการครบวงจร ตั้งแต่ ออกแบบ จำหน่าย ติดตั้ง และ ให้คำปรึกษา ติดต่อเราวันนี้ ที่เบอร์ +66(0)45-959-612 หรือ [email protected]

อ่านรายละเอียดเพิ่มเติม ได้ที่ : https://www.us-cert.gov/ncas/alerts/TA18-106A

Understanding UUID

วันสิ้นสุด License Perpetual ของ VMware มาถึงแล้ว รีบย้ายไป Proxmox VE กันเถอะ

Garage ทางเลือกในการแทนที่ MinIO

Time Range Booking System

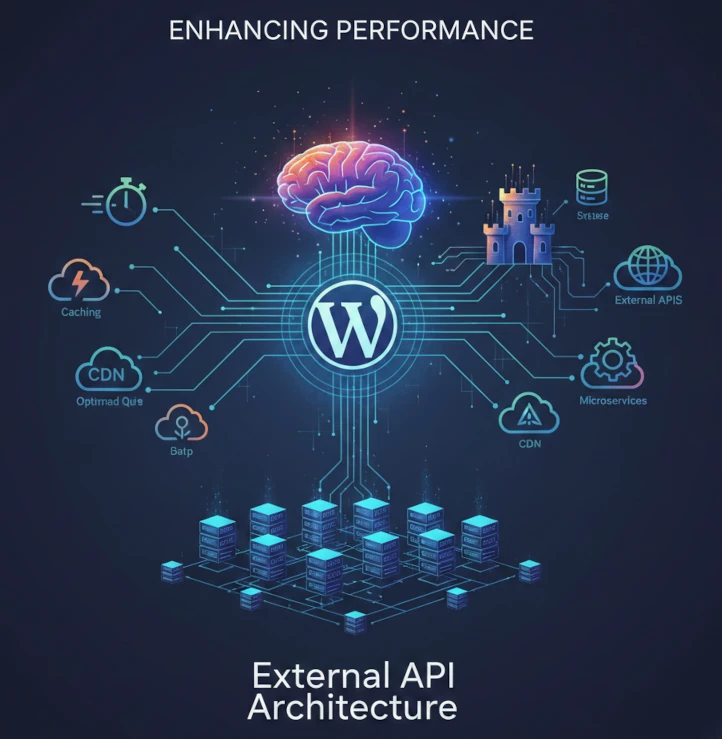

เพิ่มขีดความสามารถของ WordPress ด้วยการเชื่อมต่อ External API